Recomendaciones para Ajustar Tu Protección de Dispositivo

En la era digital actual, la seguridad de nuestros dispositivos es más importante que nunca. Debido a la gran cantidad de datos personal y confidencial que almacenamos en los teléfonos, tabletas y ordenadores, es fundamental saber de qué manera proteger los datos. La ajuste correcta de la seguridad en los dispositivos no solo nos ayuda a prevenir accesos no permitidos, sino que también asegura que podamos recuperar el control en caso de perder el dispositivo.

En este texto, revisaremos diversos sistemas de desbloqueo que te ayudarán a proteger sus dispositivos de manera efectiva. Abarcando patrones de acceso y PIN de seguridad hasta avanzados de reconocimiento facial y impronta dactilar, estudiaremos las alternativas disponibles para cada tipo de dispositivo. También abordaremos herramientas útiles como Find My Device y Buscar Mi iPhone, que pueden ayudar en la recuperación de su equipo en circunstancias desafortunadas. Prepara su dispositivo y únete a nosotros en este viaje hacia una superior defensa de tus información personales.

Métodos de Acceso

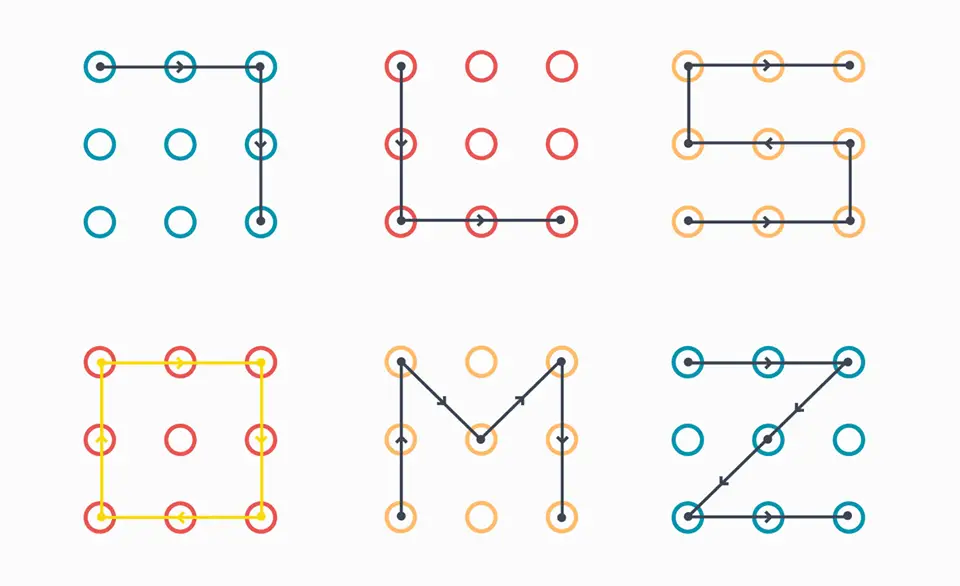

Hay varios métodos de desbloqueo que puedes utilizar con el fin de entrar a sus dispositivos, ya sea una teléfono móvil, una PC o una tablet. Los más frecuentes son el dibujo de acceso, el PIN de protección y la contraseña de entrada. El patrón de desbloqueo es una opción visual que permite mover tu dedo con el fin de unir puntos en la pantalla, mientras que el PIN de seguridad son cifras que debes ingresar. Por otro lado, las contraseñas ofrecen una mayor dificultad al requerir letras, cifras y símbolos.

En la actualidad, también hay con sistemas más sofisticados tales como la huella dactilar y el identificación facial. Dichos sistemas biométricos ofrecen un acceso rápido y seguro, porque hacen uso de características físicos únicas de cada persona. La huella digital dactilar es especialmente popular por su precisión y facilidad de uso, lo que permite desbloquear el dispositivo con únicamente tocar su lector. El reconocimiento facial, aunque también efectivo, puede llegar a diferir en su eficacia según las condiciones de iluminación y la ubicación del usuario.

A fin de las personas que no tienen la posibilidad de acceder a sus aparato por causa de la falta de un método de desbloqueo, hay herramientas de acceso remoto que pueden de gran utilidad. Servicios tales como Buscar mi dispositivo y Find My iPhone permiten encontrar y acceder tu aparato de forma remota. Además, funcionalidades de recuperación de contraseña y reseteo de configuración de fábrica se encuentran disponibles para asistir a los usarios que necesiten volverse a configurar sus aparatos sin tener que perder datos valiosos.

Patrón, Código de Seguridad y Clave

El patrón de desbloqueo de pantalla es una de las formas más frecuentes de asegurar un dispositivo móvil. Consiste en dibujar una secuencia de puntos en una rejilla que el usuario debe memorizarl. Es una opción rápida y visual, pero es importante elegir un modelo que sea difícil de adivinar, ya que patrones simples pueden ser vulnerables a ataques.

Por otro, el PIN de protección es una opción digital que puede variar en tamaño, generalmente de cuatro a 6 números. Esta forma de desbloqueo es sugerida por su conveniencia y rapidez, además de permitir usar mezclas que son más seguras que un patrón. Al elegir un código, desalienta combinaciones obvias como la data de nacimiento o secuencias como 1234.

Por último, la clave de entrada ofrece una capa extra de protección al autorizar el empleo de alfabetos, números y símbolos. Esta opción es perfecta para las personas que buscan una protección más robusta, pero requiere recordar una serie más extensa. Es fundamental asegurarse de crear una contraseña que no sea fácil de predecir y que combine diferentes tipos de signos para aumentar la seguridad.

Desbloqueo a través de Biometría

El acceso biométrico se ha convertido en una de las alternativas más populares para garantizar la seguridad de los dispositivos portátiles y PCs. Este enfoque utiliza características biológicas del usuario, como la huella dactilar o el reconocimiento facial, para otorgar entrada de forma veloz y eficaz. Al aprovechar estos sistemas, los usuarios pueden evitar la necesidad de retener claves complejas o secuencias que pueden ser vulnerados.

Uno de los principales ventajas del desbloqueo biométrico es su comodidad. A diferencia de un número identificador de protección o una contraseña de entrada, que requieren una interacción manual más atenta, solamente colocar un pulgar sobre el escáner o mirar a la cámara frontal inicializa el acceso. Adicionalmente, estos métodos cuentan con un alto grado de protección, ya que es improbable que dos individuos tengan las idénticas características biométricas, lo que dificulta el ingreso no autorizado a la data personal.

No obstante, es importante considerar que, aunque el acceso biométrico brinda un grado de protección muy alto, no es infalible. Existen situaciones en los que la técnica puede ser manipulada o no funcionar, por lo que se recomienda complementar este enfoque con otras estrategias de seguridad, como la configuración de un número de seguridad o una clave adicional. También es fundamental mantener actualizados los sistemas operativos funcionales y las apps para asegurar el identificación biométrico en su óptima eficiencia.

Recuperación y Restablecimiento

Cuando un dispositivo está bloqueado y no se puede entrar a él, es esencial conocer las alternativas de restauración disponibles. Muchos aparatos móviles y PCs proporcionan herramientas nativas que permiten recuperar la contraseña o utilizar técnicas de desbloqueo remoto. Por ejemplo, en el contexto de los teléfonos inteligentes, aplicaciones como Find My Device y Find My iPhone son capaces de ayudarte a localizar tu dispositivo y recuperar su protección sin perder los datos almacenados.

En algunas situaciones, puede ser necesario realizar un restablecimiento de fábrica. Este proceso borra toda la data del dispositivo, pero frecuentemente es la única opción cuando no se puede acceder de ninguna manera. Por ello, siempre es sugerido tener una respaldo reciente de tus datos en plataformas como iCloud o Google Drive antes de continuar con este enfoque. Así, si bien elimines la información del aparato, podrás recuperarla fácilmente.

Por otro lado, si has perdido el patrón de liberación o el PIN de protección, algunas marcas ofrecen herramientas específicas, como Mi Unlock o Oppo ID, que pueden facilitar la restauración sin necesidad de eliminar tus datos. Siempre verifica los recursos de asistencia de tu proveedor para entender las opciones específicas y elegir la que mejor se adapte a tu caso, garantizando una recuperación exitosa y ágil.

Herramientas de Protección

En la actualidad, existen múltiples alternativas de protección que facilitan incrementar la seguridad de los dispositivos electrónicos. Una de las las famosas es "Find My Device" para Android, que contribuye a encontrar el teléfono en caso de extravio, además de darle la opción de inhibir o borrar datos de manera distante. Por otro lado, "Find My iPhone" en equipos Apple proporciona funciones similares, garantizando que su información personal esté salvaguardada. Estas herramientas son cruciales para la seguridad de aparatos móviles, ya que permiten actuar de manera rápida ante situaciones de riesgo.

Otro elemento significativo es la autenticación biométrica, que incluye técnicas como la huella dactilar y el reconocimiento facial. Estas tecnologías proporcionan un grado adicional de seguridad, ya que transforma la identidad biofísica en el mecanismo de bloqueo. Esto no solo hace más que arduo el acceso no autorizado, sino que también proporciona comodidad al propietario del dispositivo, facilitando un desbloqueo rápido sin necesitar memorizar claves o esquemas de desbloqueo complejos.

Para concluir, para aquellos casos en los que se ha perdido el PIN de protección o la clave de ingreso, existen herramientas de recuperación específicas como mi Unlock para equipos Xiaomi y Oppo ID para teléfonos Oppo. Estas soluciones permiten restablecer el acceso sin necesidad de perder información valorables. Configurar la protección de forma efectiva y utilizar estas soluciones es crucial para la protección de datos personales, asegurando que su aparato esté siempre a salvo.